Знакомства

Найди свою любовь

Найди свою любовь

Онлайн флеш игры

Из Олайне...

Я очень дружу с Linux, чего и вам желаю...Поэтому самые свежие новости открытых систем и публикуются, огромное спасибо автору.

LiteTree позволяет хранить несколько вариантов состояния одной базы данных, но в отличие от срезов состояния (снапшотов) каждая ветка может продолжать независимо развиваться, обновляться и дополняться. Таким образом, пользователь получает возможность обращения к БД через несколько точек подключения, каждая из которых связана с определённым ответвлением в развитии БД. Среди практического применения ветвления БД называется реализация структур хранения в виде блокчейнов. В том числе, СУБД LiteTree была создана компанией Blocko специально для проекта Aergo, развивающего универсальную платформу для создания бизнес-систем на базе блокчейна и P2P-коммуникаций.

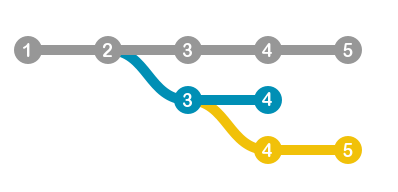

Все транзакции в LiteTree сохраняются в виде коммитов, каждый из который имеет свой номер. По умолчанию БД привязывается к ветке master, но разработчик может создать ответвление, указав в качестве отправной точки определённый коммит (например, "PRAGMA new_branch=test at master.2"). После этого ветки разделяются и в каждую из них можно отдельно вносить изменения. В каждой ветке применяется идентичная модель нумерации коммитов (номер отражает удаление от первого коммита), что позволяет последовательно перебирать ветки, анализировать возникшие ветвления, возвращаться к любому состоянию БД в прошлом и создавать новые ветки, отбрасывая определённый пласт изменений.

Ограничением предложенной модели хранения является невозможность изменения данных после фиксации коммита - задним числом уже добавленные данные изменить нельзя, возможно только добавить изменение в вершине текущей ветки при помощи нового коммита или создать новую ветку начиная с изменяемого коммита, если необходимо изменить состояние БД относительно этого коммита. Также имеется возможность удаления хвоста ветки, начиная с заданного коммита, переименования ветки или полного удаления ветки.

Для обработки SQL-запросов и манипуляции блоками данных в LiteTree по возможности задействован уже проверенный код SQLite, но для хранения на диске блоков применяется LMDB. Данные сохраняются без применения сжатия с расчётом один блок SQLite на один сектор (4096 байт). Дублирующиеся в разных ветках данные сохраняются только в одном экземпляре, а при создании новой ветки существующие данные не копируются (при выполнении транзакции копируются только связанные с ней изменённые блоки).

Примечательно, что применяемый в LiteTree подход позволил существенно поднять производительность - по сравнению с SQLite новая СУБД в проведённых тестах оказалась более чем в два раза быстрее как при чтении, так и при записи данных. Из пока нереализованных планов на будущее упоминается предоставление средств для анализа различий между ветками, просмотра истории изменений, слияния веток, разграничение доступа к веткам и прикрепления метаданных к веткам или коммитам.

Дополнительно можно отметить похожий проект git-sqlite, позволяющий хранить различные ветки БД в форме Git-репозитория. В отличие от LiteTree в git-sqlite используются немодифицированные SQLite и Git, дополненные прослойками для определения различий между прошлой веткой и текущим состоянием БД, отражения этих различий в Git и слияния разных веток. Тем не менее, так как в git-sqlite для получения выбранной ветки требуется загрузка SQL-дампа из Git и перестроение БД, данная система больше подходит для решения задач архивирования и анализа изменений.

Источник: http://www.opennet.ru/opennews/art.shtml?num=49209

Intel был информирован о проблемах Meltdown и Spectre ещё в июле 2017 года, но до 25 октября ведущие разработчики ядра Linux знали о проблемах лишь на уровне слухов. Возможно, разработчики не получили бы информацию и в дальнейшем, но один из влиятельных поставщиков операционных систем настоял в Intel на раскрытии информации и для разработчиков ядра.

Обычно устранение опасных уязвимостей в ядре производится сообща с привлечением команды Linux kernel security team и при участии мэйнтейнеров ядра из дистрибутивов. Но в случае с Meltdown и Spectre всё было перевёрнуто с ног на голову и Intel в индивидуальном порядке информировал только SUSE, Red Hat и Canonical на условиях соглашения о неразглашении. Информированным производителям дистрибутивов были поставлены условия, запрещающие взаимодействие между собой, и каждому дистрибутиву пришлось создавать собственные исправления.

В конце концов компанию Intel удалось убедить в необходимости выработки общего для всех решения и Intel согласился провести совместную встречу, но разрешил сделать это только за считанные дни до планируемого раскрытия сведений. Таким образом, пик работы над исправлением пришёлся на последнюю неделю 2017 года, что обеспечило вовлечённым в процесс исправления разработчикам незабываемое авральное Рождество и Новый год.

Многие производители и проекты не были информированы о проблемах, в том числе информация не была предоставлена компании Oracle и проекту Debian. Так как Debian является одним из самых популярных дистрибутивов Linux, в момент публичного раскрытия данных об уязвимостях большая часть пользователей Linux оказалась совершенно не защищена.

В последующем, компания Intel учла замечания по процессу раскрытия сведений и координируя исправление августовской уязвимости Foreshadow заранее предупредила о проблеме разработчиков ядра Linux и дала возможность коллегиально подготовить исправление. Более того, работа над уязвимостями в CPU позволила наладить сотрудничество с разработчиками ядра Windows и организовать обмен информацией о возникающих проблемах и развиваемых методах исправления уязвимостей, не привязанных к конкретной операционной системе.

По словам Грега Кроа-Хартмана в настоящее время в свежих выпусках ядра Linux присутствует защита от всех известных уязвимостей класса Meltdown и Spectre. При этом, пока не все исправления перенесены в старую, но ещё поддерживаемую, ветку 4.4. Несмотря на наличие защиты на уровне ядра, пользователям рекомендовано установить и обновление микрокода Intel, в котором представлены новые возможности, позволяющие задействовать дополнительные уровни защиты, которые могут оказаться полезными для блокирования ещё неизвестных уязвимостей класса Spectre.

По мнению Грега новые варианты Spectre будут всплывать ещё многие годы и для их блокирования предстоит большая работа по созданию систем для автоматического выявления типовых шаблонов в коде, которые могут вызывать проявление подобных уязвимостей. Данные механизмы выявления ошибок также могут быть включены в состав компиляторов для обнаружения и исключения опасных сочетаний инструкций на этапе сборки.

Источник: http://www.opennet.ru/opennews/art.shtml?num=49205

Библиотека подготовлена командой, занимавшейся разработкой инструментария Wycheproof и выявившей более 40 уязвимостей и слабых мест в различных популярных криптографических библиотеках и реализациях алгоритмов шифрования. В результате данной работы родилась идея создания предельно простого API, который не позволял бы совершать ошибки, вызванные недопониманием работы алгоритмов шифрования, и который без риска для безопасности смогли бы использовать разработчики не имеющие опыта в криптографии.

В итоге появился проект Tink, сконцентрированный на сокращении числа потенциальных ошибок, которые могут появиться в результате ненадлежащего применения API, спроектированный с учётом опыта анализа слабых мест в различных реализациях алгоритмов шифрования, написанный с оглядкой на безопасность, прошедший жесткое рецензирование кода и досконально протестированный. В Google Tink уже применяется во многих внутренних проектах, таких как AdMob, Google Pay, Google Assistant, Firebase и Android Search App.

Основу программного интерфейса Tink составляет набор криптографических примитивов, каждый из которых охватывает определённую область без углубления в детали, например, для симметричного шифрования по ключу предлагается примитив AEAD, предоставляющий две операции - шифрование и расшифровка, и не требующий от разработчика выбора конкретных алгоритмов шифрования и определения их параметров (например, векторов инициализации (nonce)). Перед использованием примитива выполняется его регистрация, после чего генерируется или загружается необходимый для операции набор ключей и привязывается к примитиву.

В настоящее время предлагаются следующие примитивы:

Каждый примитив поддерживает опции для работы в stateless-режиме (безопасный для многопоточных программ), с использованием безопасных операций копирования (copy-safe) и для применения ключей, длиной как минимум 128 бит. Библиотека автоматически блокирует попытки выполнения потенциально небезопасных операций, таких как попытки загрузки ключей из незашифрованных файлов на диске. Доступен API для ротации ключей и взаимодействия со внешними системами управления ключами, такими как Google Cloud KMS, Amazon KMS, Android Keystore и Apple iOS KeyChain.

Библиотека имеет модульную архитектуру и позволяет подключать свои реализации примитивов и заменять существующие примитивы и компоненты управления ключами, не меняя программный код конечных приложений. Например, в случае выявления уязвимости в каком-то алгоритме шифрования достаточно будет заменить примитив в самой библиотеке и перегенерировать ключи, при этом не трогая код приложений. В текущем виде предлагаемые примитивы базируются на использовании библиотек BoringSSL и Java Cryptography Architecture, которые выступают низкоуровневой основой.

Tink также позволяет исключать из сборки излишнюю функциональность. Например, если в программе используется только проверка цифровой подписи, то разработчик для сокращения размера кода приложения может удалить компоненты симметричного шифрования.

Источник: http://www.opennet.ru/opennews/art.shtml?num=49202

В одном из ближайших выпусков Firefox функции блокирования кода для отслеживания поведения пользователя и перемещений между сайтами будет активирована по умолчанию. Раньше пользователю предоставлялась опциональная возможность активировать в режиме приватного просмотра блокировку внешних JavaScript-скриптов, изображений и iframe-страниц, используемых для отслеживания пользователей вопреки установке заголовка Do Not Track (блокировка по чёрному списку disconnect.me). В одном из следующих выпусков Firefox привязка к режиму приватного просмотра будет убрана, а блокирование подобных элементов будет включено по умолчанию для любых сайтов.

Интерфейс управления блокировкой будет существенно расширен и позволит выключать блокировку для отдельных сайтов, контролировать информацию, к которой могут получить доступ сайты, выбирать тип блокирования содержимого, просматривать список применяемых блокировок и управлять подключенными списками блокировки.

Положительным эффектом от изменения также станет ощутимое ускорение загрузки страниц, так как счётчики и код для отслеживания не будут отнимать ресурсы и конкурировать с загрузкой основного содержимого. Проведённое в 2015 году исследование показало, что включение блокировки отслеживания приводит к сокращению времени загрузки страниц в среднем на 44% и уменьшению размера загружаемых данных на 39%. Новое исследование, проведённое в этом году разработчиками блокировщика рекламы Ghostery, показало, что в среднем при открытии сайта около 55.4% времени тратятся на загрузку внешнего кода для отслеживания пользователей.

План противостояния Mozilla отслеживанию пользователей выглядит следующим образом: В Firefox 63 запланировано блокирование по умолчанию медленно загружаемого стороннего кода, который замедляет открытие страниц. В Firefox 65 для любого кода отслеживания, загружаемого со сторонних сайтов (cross-site tracking), будет выполняться очистка установленных Cookie и блокироваться доступ к локальным хранилищам. Указанные возможности уже доступны для тестирования в экспериментальной ветке Firefox Nightly для участников программы SHIELD Studies (about:studies).

В дальнейшем планируется блокировать по умолчанию сбор информации, которая может применяться для идентификации пользователя (fingerprint), а также блокировать работу скриптов для майнинга криптовалют. Кроме того, рассматривается возможность встраивания в браузер блокировщика назойливой рекламы (перекрывающие контент всплывающие окна, автовоспроизводимая со звуком видеореклама, реклама со счётчиком секунд до закрытия, очень большие закреплённые блоки) и интеграции поддержки работы через анонимную сеть Tor.

Источник: http://www.opennet.ru/opennews/art.shtml?num=49201

Кроме переосмысления концепции и переработки архитектуры в Snort 3 реализованы следующие значительные новшества:

Уязвимость вызвана отсутствием должной проверки передаваемых значений перед их обработкой в shell-скриптах. В частности, для выполнения произвольных shell-команд в текстовое поле с URL репозитория добавляемого проекта достаточно было ввести строку вида "$(код)". На стороне сервера данный URL передаётся в качестве аргумента при вызове команд git, p4, svn и hg. Для git и hg выполняется экранирование строки кавычками, но для p4 (Perforce) и svn (Subversion) строка передаётся как есть, например, при вводе "$(sleep 1)" будет запущена команда "svn info --non-interactive $(sleep 1)". Разработчики Packagist уже исправили проблему, добавив экранирование при помощи вызова ProcessExecutor::escape().

К сожалению, халатное отношение к безопасности присуще разработчикам многих современных репозиториев пакетов, что облегчает возможность компрометации подобных систем злоумышленниками. Например, выявивший проблему исследователь безопасности в прошлом году обнаружил похожую проблему в RubyGems, позволяющую выполнить код на сервере RubyGems.org при загрузке специально оформленного gem-пакета, а также продемонстрировал возможность запуска своего кода на некоторых зеркалах NPM и нашёл способ удаления произвольных файлов из репозитория PyPI. Исследователь также выявил уязвимость в часто применяемой с NPM сети доставки контента unpkg.com, которая позволяла записать любые данные на сервер и в том числе заменить содержимое отдаваемых пакетов, что давало возможность организовать запуск любого JavaScript-кода на сайтах, использующих unpkg.

Источник: http://www.opennet.ru/opennews/art.shtml?num=49198

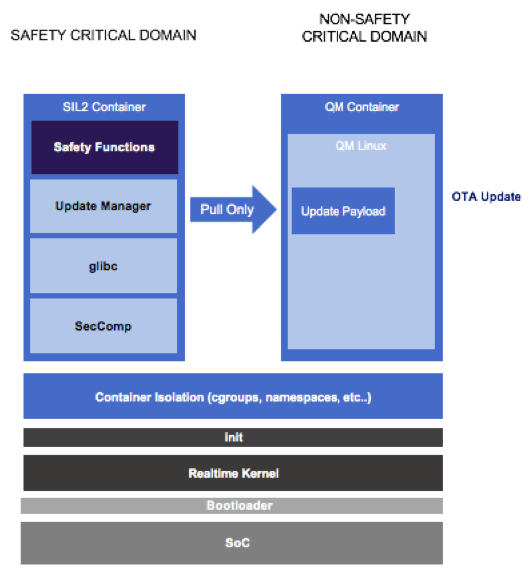

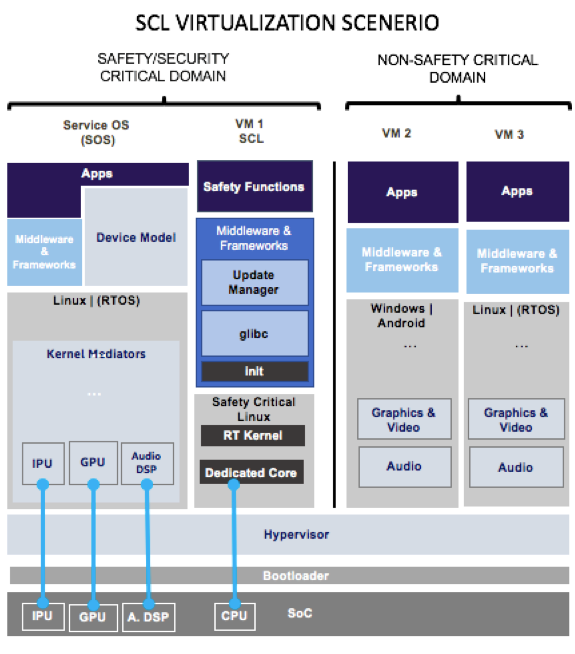

Некоторые производители промышленных систем озабочены созданием новой узкоспециализированной ОС, но Intel не согласен с подобным подходом и считает, что для подобных задач подойдёт Linux-дистрибутив, модернизированный для гарантированного обеспечения надёжности. Решение Intel позволит использовать единую физическую инфраструктуру как для выполнения критичных задач, так и обычных процессов, к которым не предъявляются особые требования к надёжности. Система изначально будет рассчитана на использование на многоядерных системах без ущерба надёжности. Кроме работы напрямую поверх оборудования (bare metal) будет предоставлена возможность использования виртуализации для раздельного запуска гостевых систем с критичными приложениями.

В качестве основы предлагается использовать наработки дистрибутива Clear Linux, примечательного обеспечением строгой изоляции приложений при помощи контейнеров, разделённых с использованием полноценной виртуализации. Базовая часть дистрибутива содержит только минимальный набор инструментов для запуска контейнеров. Система работает в режиме stateless, т.е. не сохраняет своё состояние и после установки не содержит каких-либо настроек в директории /etc, а генерирует настройки на лету на основе указанных при запуске шаблонов.

Из особенностей Clear Linux, делающих его интересным решением для высоконадёжных систем упоминается:

Для реализации сценария работы с использованием виртуализации (запуск критичных сервисов в отдельных гостевых системах) планируется задействовать легковесный гипервизор для встраиваемых устройств ACRN, в своё время созданный в Intel, но в настоящее время развиваемый в рамках совместного проекта под эгидой организации Linux Foundation. ACRN изначально рассчитан на минимизацию накладных расходов, готовность для задач, работающих в режиме реального времени, и обеспечение высокой надёжности, пригодной для использования в критически важных системах.

Вариант "Bare metal":

Вариант на базе виртуализации:

По данным Mozilla за последний год зафиксировано 861 млн активных пользователей стационарной версии Firefox (данные о мобильной версии пока не опубликованы). Ежемесячная активная аудитория Firefox составляет 256 млн пользователей. Доля пользователей Linux составляет 2.65%, macOS - 6.87%, Windows - 89.8%.

Некоторые другие показатели:

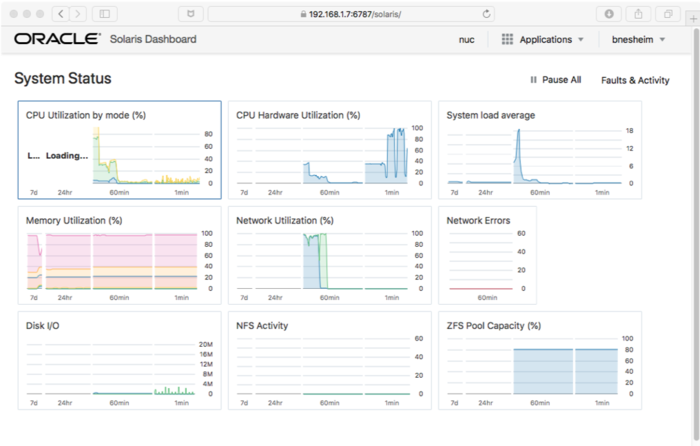

Начиная с Solaris 11.4 осуществлён переход на новую модель разработки, в соответствии с которой новые значительные выпуски Solaris 11 теперь будут выпускаться раз в год, а новые возможности будут предлагаться по мере готовности и доставляться через ближайший канал доставки, например, могут быть включены в сервисные обновления (SRU), CPU (critical patch update) или релиз. Релизы Oracle Solaris 11 будут включать как все новшества, раннее доставленные в обновлениях SRU, так и ранее недоступные новшества, которые признаны готовыми к моменту формирования релиза. В релизах также будут доставляться обновления версий сторонних открытых компонентов, входящих в состав Solaris.

Основные новшества:

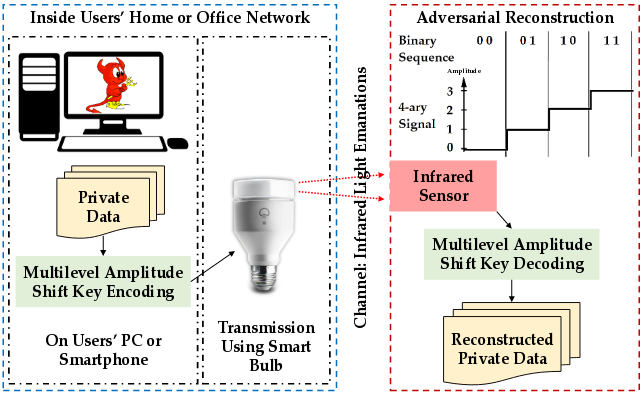

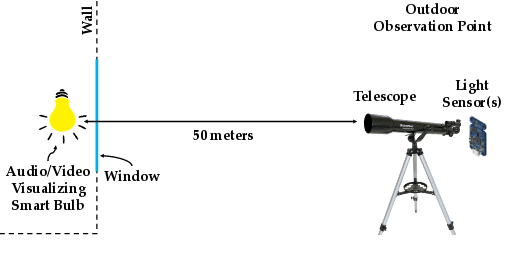

Первая атака проводится в пассивном режиме, без необходимости получения доступа к устройствам, и демонстрирует возможность определения предпочтений человека на основе анализа изменения яркости и цвета умной лампы с включённой функцией адаптивной подсветки (например, лампы LIFX и Philips Hue могут изменять яркость и цвет в такт звука и в зависимости от характера изображения на экране телевизора).

В ходе эксперимента было показано, что состояние яркости и цвета подобных ламп привязано к типовым шаблонам и, сопоставив характер изменения свечения с коллекцией типовых шаблонов, можно узнать музыкальный жанр и c определённой вероятностью определить воспроизводимую в помещении композицию или фильм (при проведении теста из 100 композиций удалось точно определить 51, а в 82 случаях определить жанр). Для снятия информации использовались простейшие датчики яркости и цветности, изображение на которых было сфокусировано при помощи объектива или телескопа.

При организации второй атаки была показана возможность создания канала однонаправленной передачи данных, информация в котором модулируется с изменением параметров свечения лампы. Для скрытия факта передачи применялась предоставляемая во многих умных лампах функция инфракрасной ночной подсветки. При анализе информации из-за окна при помощи телескопа и инфракрасного сенсора платы Arduino ATtiny85, снятие данных было обеспечено на расстоянии 50 метров со скоростью 32 бита в секунду. Так как обычно управление умными лампами осуществляется при помощи Wi-Fi, Bluetooth или Zigbee без дополнительной авторизации, продемонстрированный метод может использоваться для организации скрытой утечки данных со скомпрометированных мобильных устройств.